今朝気がついたニュース。

Googleドメイン向けの不正証明書、主要ブラウザメーカーが失効措置 – ITmedia エンタープライズ.

「.google.com」のドメイン向けに手違いで不正な証明書が発行されて攻撃が発生。Google、Microsoft、Mozillaは問題の証明書を失効させる措置を講じた。

トルコの認証局の手違いで不正な証明書が出てたらしい。

対象は「*.google.com」なので、とりあえずgmail系の「gmail.com」とか「googlemail.com」はセーフ?

つーか、記事見ると発行したの2011年8月なんですけど…

1年半経って今更判明ってのもどーかと(汗)

ちなみに大本のGoogleのセキュリティブログの記事はこれ。

Google Online Security Blog: Enhancing digital certificate security.

Late on December 24, Chrome detected and blocked an unauthorized digital certificate for the “*.google.com” domain. We investigated immediately and found the certificate was issued by an intermediate certificate authority (CA) linking back to TURKTRUST, a Turkish certificate authority. Intermediate CA certificates carry the full authority of the CA, so anyone who has one can use it to create a certificate for any website they wish to impersonate.

2011年8月っていうとこんなのもあったのに、なんで今の今まで気がつかなかったんだ…?

認証局が不正なSSL証明書を発行、Googleユーザーを狙う攻撃が発生 – ITmedia エンタープライズ.

オランダの大手SSL認証局DigiNotarからGoogleなどのWebサイト用の不正なSSL証明書が発行され、これを使ってGoogleサービスとユーザーとの通信に割り込もうとする攻撃が発生している。Google、Firefox、Microsoftなどの主要Webブラウザメーカーは8月30日までに、ユーザー保護のための対策を表明した。

とりあえずユーザー側のPCでの対処としては、

- XPとWindowsServer2003のIE→Windows Update

- Vista以降のIE→証明書信頼リストで遮断出来ているのでユーザー対応必要なし

- Firefox→1/8リリースのupdateで対策

- Chrome→証明書を遮断した上で1月中に修正版リリース

- Opera→対策版リリース済み(らしい)

とのこと。

つーか、林檎さん関係の対処はどーなってんだ?

いやまあ、個人的には林檎さん使ってないからいいんだけど。

ニュースとして公開するのはいいけど、できればどの証明書がアウトで、どーやって対処すればいいのか(もしくは各ブラウザベンダーの対策方法ページのリンク貼っとくとか)までちゃんと続報で追っかけてほしいなぁ。

一応林檎さんの対策も探してみたらあった。

ユーティリティ → キーチェーンアクセス → (TURKTRUST関連の)情報を見る → 信頼 → 「信頼しない」に変更

だって。

スマホに関しては、今のところ自分でできる対応はほぼないっぽい?

- iOS→Apple待ち

- Android2系→アップデートがされることを祈るのみ

- Android3系→不明

- Android4系→自分でTURKTRUSTの証明書を無効にする

- Windows Phone→Microsoft待ち?

だそうです。

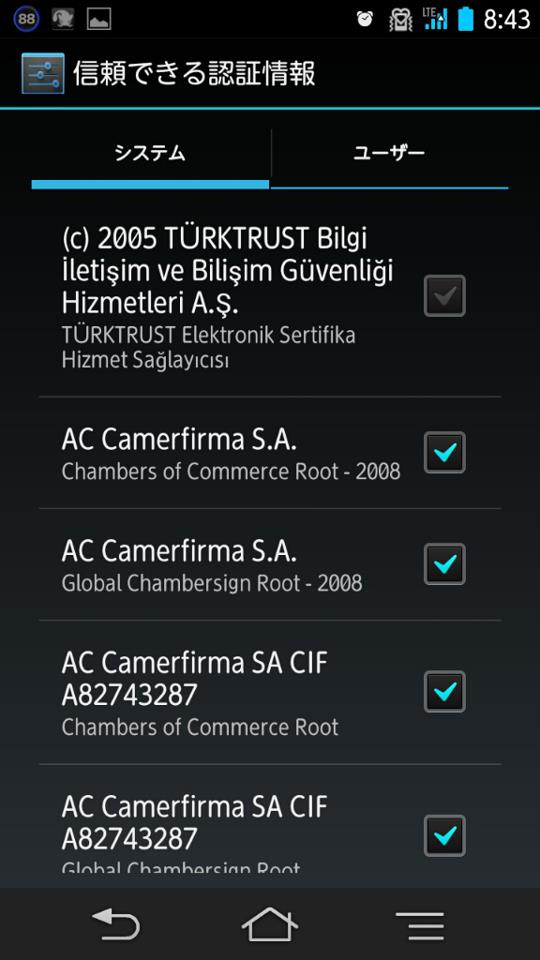

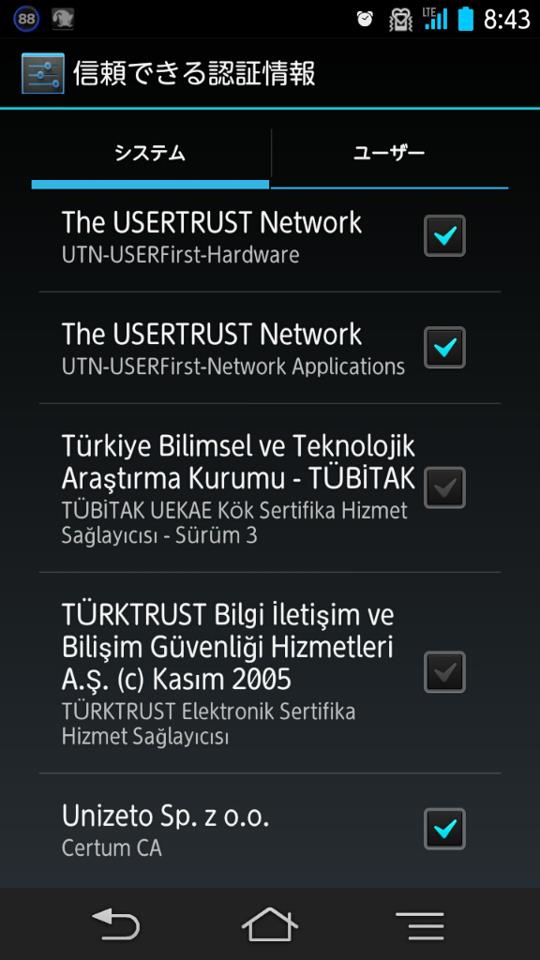

一応Android4系は自分でもやってみたので書いておくと、

設定→セキュリティ→信頼できる認証情報→TURKTRUSTを選択して情報を見る→一番下までスクロールすると「無効にする」ボタンがあるので、タップすると無効になる

です。

一応確実に無効にしといた方がいいのが2個、

似たような文字列だったから勢いで無効にした(笑)のが一個あります。

もしかしたらTurkie Blimselは違ったかも(^^;)